Cảnh báo an toàn thông tin Tuần 04/2025

11/02/20251. TIN TỨC AN TOÀN THÔNG TIN

- Chiến dịch tấn công APT: Nhóm APT PlushDaemon nhằm vào nhà cung cấp VPN của Hàn Quốc trong chiến dịch tấn công gây ảnh hưởng tới chuỗi cung ứng.

- Cảnh báo: Cisco vá lỗ hổng leo thang đặc quyền tồn tại trên giải pháp Meeting Management.

Chiến dịch tấn công APT: Nhóm APT PlushDaemon nhằm vào nhà cung cấp VPN của Hàn Quốc trong chiến dịch tấn công gây ảnh hưởng tới chuỗi cung ứng

Gần đây, các chuyên gia đã bảo mật đã ghi nhận nhóm APT có nguồn gốc từ Trung Quốc với tên PlushDaemon đã được gán với chiến dịch tấn công nhằm vào chuỗi cung ứng nhằm vào nhà cung cấp VPN của Hàn Quốc kể từ năm 2023.

Chiến dịch tấn công diễn ra với việc nhóm APT này thay thế bộ cài chính thống của hãng bằng bộ cài gài mã độc có chức năng triển khai mã độc SlowStepper, đây là một backdoor có nhiều chức năng cùng với hơn 30 thành phần được thích hợp. Nhóm APT PlushDaemon là một nhóm tấn công có nguồn gốc Trung Quốc đã đi vào hoạt động kể từ năm 2019 nhằm vào các tổ chức, cá nhân tại Trung Quốc, Đài Loan, Hồng Kông, Hàn Quốc, Mỹ và New Zealand.

Điểm đáng chú ý của nhóm này là việc sử dụng mã độc SlowStepper, được mô tả là một bộ toolkit lớn với hơn 30 module được lập trình sử dụng ngôn ngữ C++, Python và Go. Một điểm khác của chiến dịch tấn công lần này của nhóm là việc chiếm dụng các kênh cập nhật phần mềm chính thống cũng hãng VPN, khai thác lỗ hổng tồn tại trên máy chủ web để xâm nhập vào hệ thống mục tiêu.

Phiên bản độc hại của bộ cài, hiện đã được gỡ bỏ khỏi website của hãng VPN bị ảnh hưởng, có chức năng phát tán mã độc SlowStepper cùng với phần mềm chính thống. Hiện chưa rõ chính xác mục tiêu trích xuất thông tin của hình thức tấn công chuỗi cung ứng này là gì, tuy nhiên các tổ chức, cá nhân tải xuống file .ZIP này đều đứng trước nguy cơ bị ảnh hưởng. Dữ liệu Telemetry được thu thập bởi ESET cho thấy có nhiều người dùng đã cố cài đặt phiên bản độc hại của phần mềm thuộc một công ty bán dẫn và một công ty phát triển phần mềm tại Hàn Quốc.

Chuỗi tấn công của chiến dịch này bắt đầu bắt việc thực thi bộ cài “IPanyVPNsetup.exe”, sau đó sẽ thiết lập kết nối duy trì trên hệ thống giữa các lần khởi động lại và thực thi loader “AutoMsg.dll” có chức năng thực thi shellcode nạp vào hệ thống DLL “EncMgr.pkg”. DLL này sẽ trích xuất ra hai file có tác dụng nạp vào DLL độc hại “lregdll.dll” có tên PerfWatson.exe.

Mục tiêu cuối của quá trình này là để triển khai mã độc SlowStepper từ file winlogin.gif tồn tại trên file FeatureFlag.pkg. Mã độc này có sử dùng nhiều công cụ khác nhau được viết bởi ngôn ngữ Python và Go cho phép thu thập dữ liệu và che giấu hành vi giám sát thông qua việc ghi âm và video.

Các thông tin được nhóm tấn công này nhằm tới gồm có:

• Trình duyệt web: dữ liệu lưu trên trình duyệt Google Chrome, Microsoft Edge, Cốc Cốc, Firefox,…Camera hệ thống, thiết bị.

• Các file văn bản (.txt, .doc, .docx, .xls,…)

• Các ứng dụng nhắn tin như DingTalk, Telegram, WeChat.

• Các thông tin liên quan tới mạng wifi.

Tính phức tạp của nhóm tấn công còn được thể hiện thông qua sự đa dạng trong chuỗi tấn công sử dụng bởi nhóm này, vượt ra khỏi phạm vi gây ảnh hưởng tới chuỗi cung ứng hay khai thác lỗ hổng web để triển khai hình thức tấn công adversary-in-the-middle (AitM) cho truy cập đầu vào. Điều này được thực hiện thông qua việc chiếm dụng cơ chế cập nhật phần mềm của các ứng dụng sau khi chiếm dụng DNS mức router.

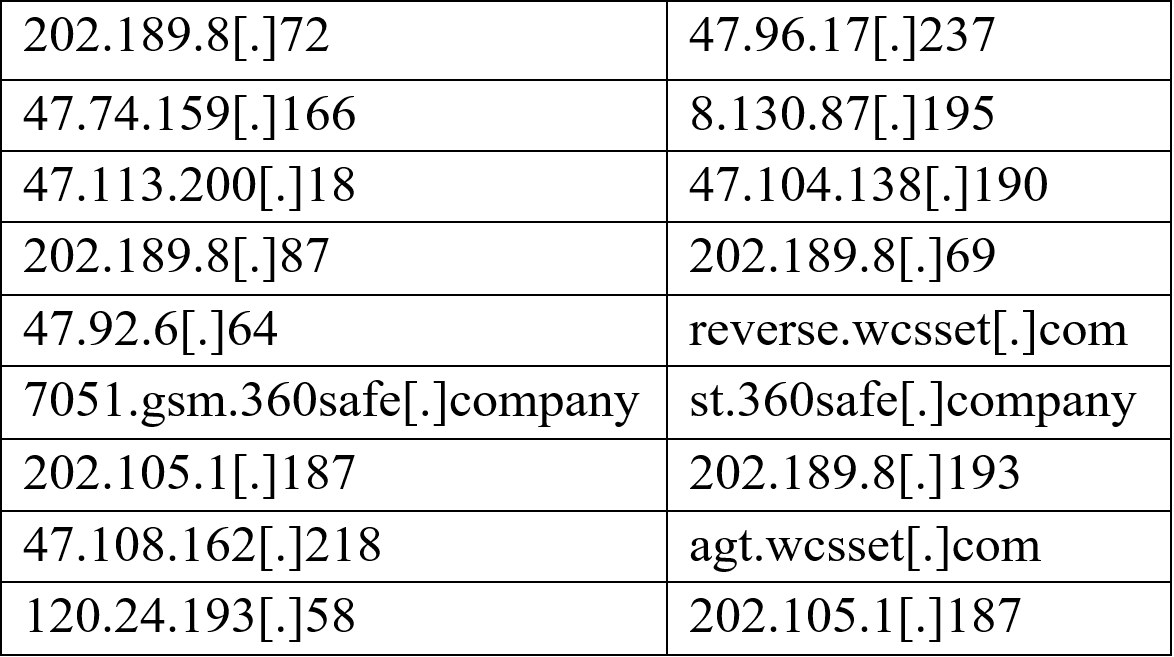

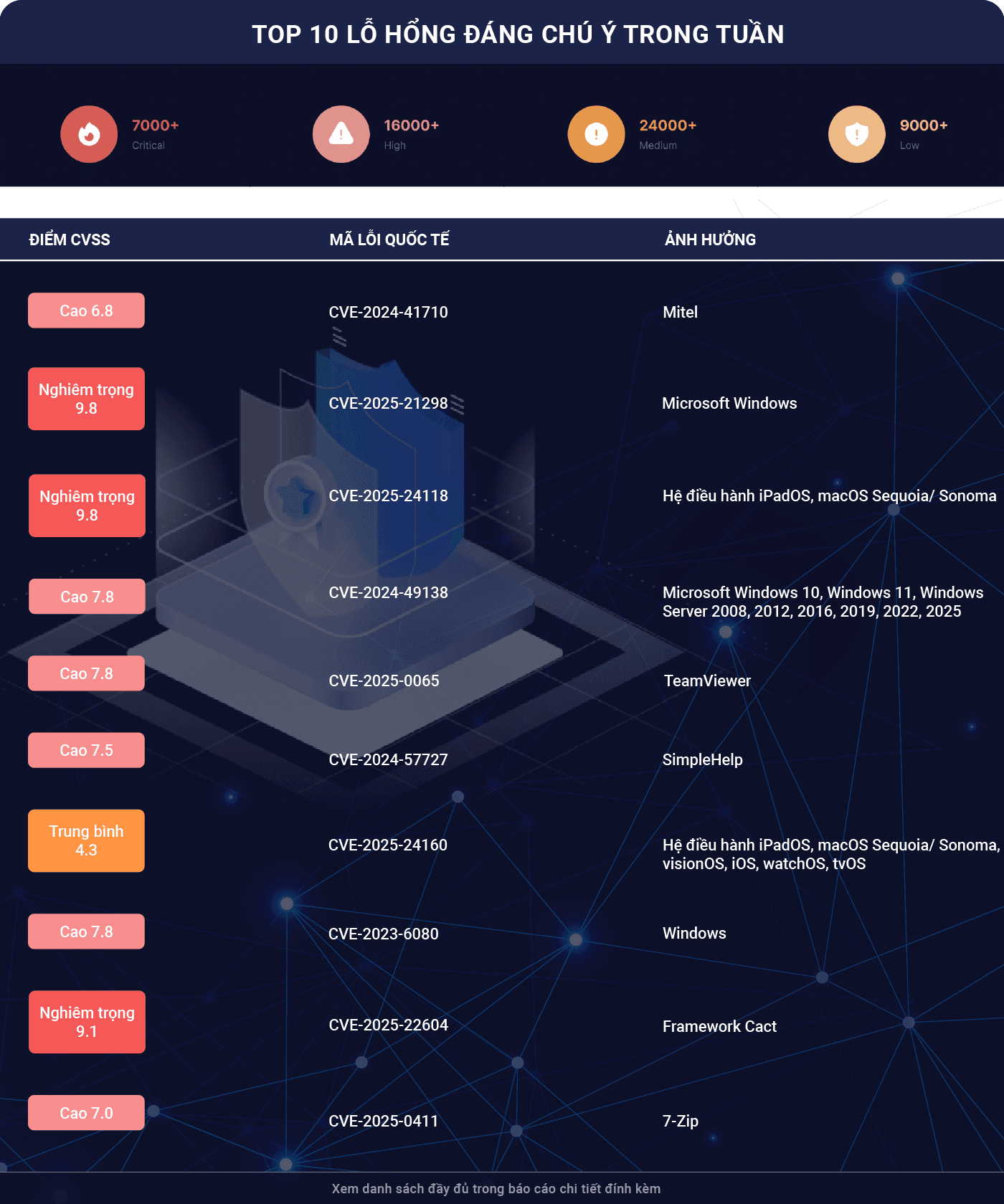

Danh sách một số IoC được ghi nhận

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

Cảnh báo: Cisco vá lỗ hổng leo thang đặc quyền tồn tại trên giải pháp Meeting Management

Gần đây, Cisco đã phát hành bản vá cho lỗ hổng an toàn thông tin mức nghiêm trọng tồn tại trên Meeting Management, cho phép đối tượng tấn công sau khi khai thác thành công có thể đạt được quyền quản trị trên các phiên làm việc bị ảnh hưởng.

Lỗ hổng có mã định danh CVE-2025-20156 (Điểm CVSS: 9.9) được phân loại là lỗ hổng leo thang đặc quyền trên REST API của giải pháp Cisco Meeting Management. Lỗ hổng này xảy ra do sự thiếu sót trong quá trình ủy quyền cho người dùng REST API.

Ngoài ra, Cisco cũng đã thực hiện vá lỗ cho lỗ hổng cho phép đối tượng tấn công thực hiện tấn công từ chối dịch vụ trên BroadWorks, lỗi này phát sinh do việc xử lý bộ nhớ thiếu bảo mật cho các yêu cầu SIP (CVE-2025-20165, Điểm CVSS: 7.5).

Lỗ hổng thứ ba được vá bởi Cisco có mã CVE-2025-20128 (Điểm CVSS: 5.3), là lỗi integer underflow gây ảnh hưởng tới quy trình giải mã “Object Linking and Embedding 2 (OLE2)” trên ClamAV có thể dẫn tới tấn công từ chối dịch vụ.

Được biết, các lỗ hổng trên đã được hãng Cisco ghi nhận tồn tại mã khai thác, nhưng chưa có chứng cứ nào cho thấy các lỗ hổng này bị khai thác trong môi trường thực tế.

2. ĐIỂM YẾU, LỖ HỔNG

Trong tuần, các tổ chức quốc tế đã công bố và cập nhật ít nhất 870 lỗ hổng, trong đó có 337 lỗ hổng mức Cao, 400 lỗ hổng mức Trung bình, 20 lỗ hổng mức Thấp và 113 lỗ hổng chưa đánh giá. Trong đó có ít nhất 94 lỗ hổng cho phép chèn và thực thi mã lệnh.

Ngoài ra, tuần hệ thống kỹ thuật của NCSC cũng đã ghi nhận TOP 10 lỗ hổng đáng chú ý, là những lỗ hổng có mức độ nghiêm trọng cao hoặc đang bị khai thác trong môi trường thực tế bởi các nhóm tấn công.

Trong đó, đáng chú ý có 03 lỗ hổng ảnh hưởng các sản phẩm của Mitel, Windows và Apple, cụ thể là như sau:

• CVE-2024-41710 (Điểm CVSS: 6.8 – Cao): Lỗ hổng tồn tại trên các thiết bị SIP của hãng Mitel cho phép đối tượng tấn công với quyền quản trị có thể thực hiện tấn công argument injection để dẫn tới việc thực thi mã từ xa. Hiện lỗ hổng chưa có mã khai thác và đang bị khai thác trong thực tế.

• CVE-2025-21298 (Điểm CVSS: 9.8 – Nghiêm trọng): Lỗ hổng tồn tại trên Windows OLE (Object Linking and Embedding) cho phép đối tượng tấn công thực thi mã từ xa. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế.

• CVE-2025-24118 (Điểm CVSS: 9.8 – Nghiêm trọng): Lỗ hổng tồn tại trên các thiết bị Apple sử dụng hệ điều hành iPadOS, macOS Sequoia/ Sonoma. Đây là lỗi phát sinh trong quy trình xử lý bộ nhớ cho phép các ứng dụng độc hại gây ra việc sập hệ thống hoặc ghi lên bộ nhớ kernel. Hiện lỗ hổng chưa có mã khai thác và đang bị khai thác trong thực tế.

Danh sách TOP 10 lỗ hổng đáng chú ý trong tuần

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

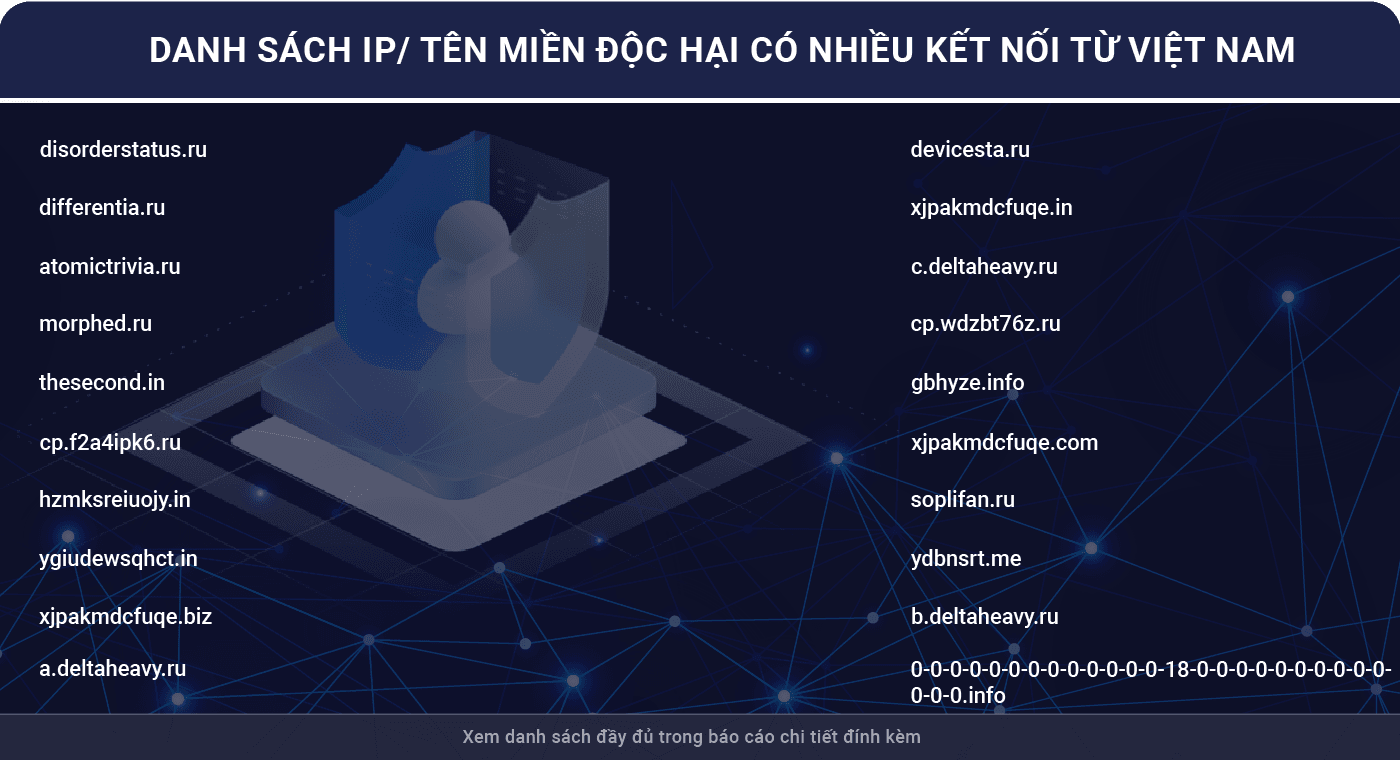

3. SỐ LIỆU, THỐNG KÊ

Tấn công DRDoS: Trong tuần có 35.155 (giảm so với tuần trước 36.516) thiết bị có khả năng bị huy động và trở thành nguồn tấn công DRDoS.

Tấn công Web: Trong tuần, có 32 trường hợp tấn công vào trang/cổng thông tin điện tử của Việt Nam: 32 trường hợp tấn công lừa đảo (Phishing), 0 trường hợp tấn công cài cắm mã độc.

Danh sách địa chỉ được sử dụng trong các mạng botnet

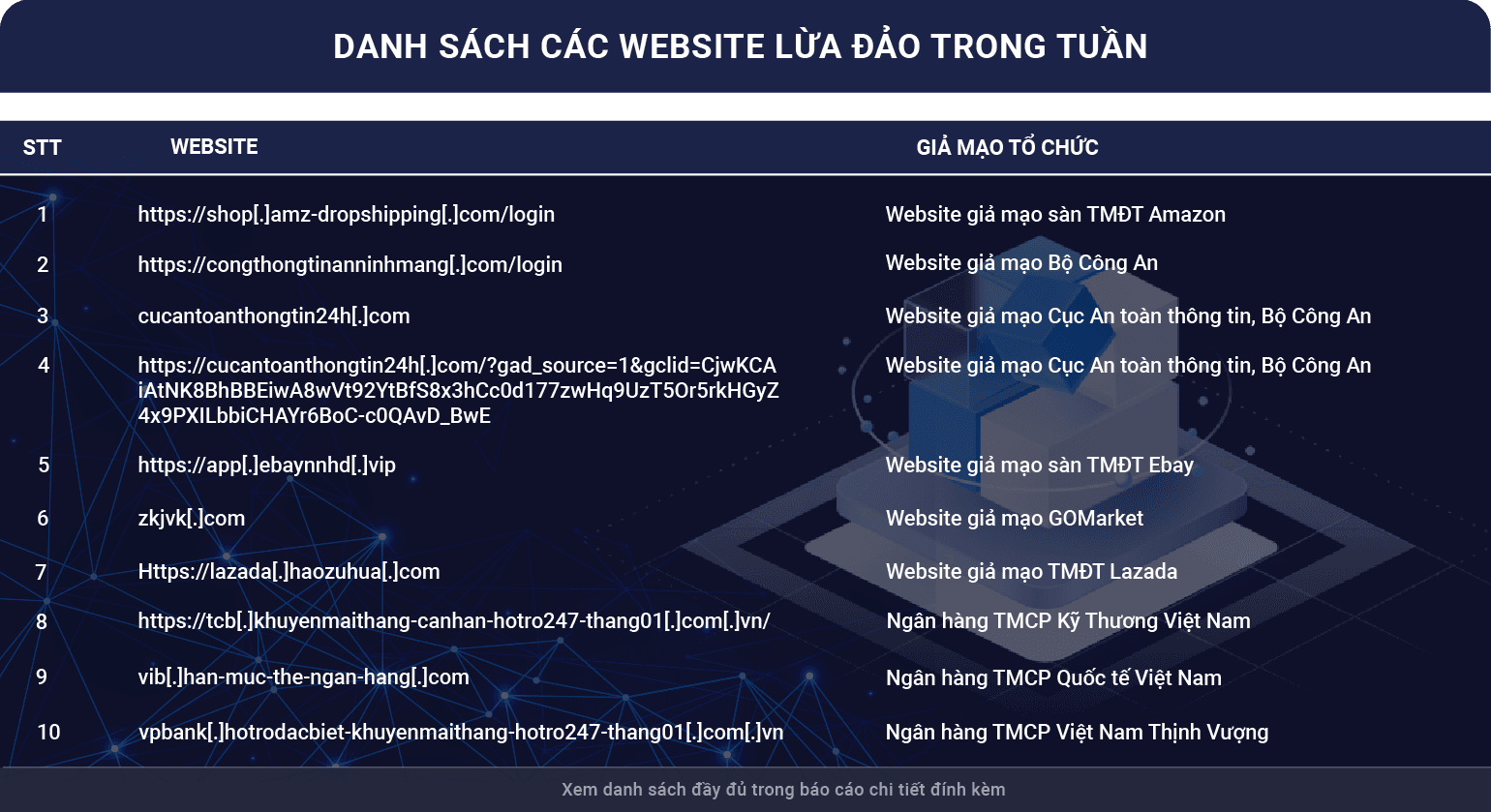

4. TẤN CÔNG LỪA ĐẢO NGƯỜI DÙNG VIỆT NAM

Trong tuần, hệ thống của Cục An toàn thông tin đã ghi nhận 5.367 phản ánh trường hợp lừa đảo trực tuyến do người dùng Internet Việt Nam gửi về. Trong đó:

- 222 trường hợp phản ánh được tiếp nhận thông qua hệ thống Trang cảnh báo an toàn thông tin Việt Nam (canhbao.khonggianmang.vn).

- 5.145 trường hợp phản ánh cuộc gọi, tin nhắn lừa đảo thông qua tổng đài 156/5656.

Dưới đây là một số trường hợp người dùng cần nâng cao cảnh giác.

Chi tiết báo cáo xem tại: 2025_CBT04.pdf

Tin liên quan

Cảnh báo an toàn thông tin Tuần 52/2024

Cảnh báo an toàn thông tin Tuần 52/202403/01/2025

Cảnh báo an toàn thông tin Tuần 44/2024

Cảnh báo an toàn thông tin Tuần 44/202408/11/2024

Cảnh báo rủi ro an toàn thông tin liên quan đến sản phẩm của CrowdStrike

Cảnh báo rủi ro an toàn thông tin liên quan đến sản phẩm của CrowdStrike19/07/2024

Cảnh báo an toàn thông tin Tuần 51/2024

Cảnh báo an toàn thông tin Tuần 51/202427/12/2024

Cảnh báo chiến dịch tấn công sử dụng mã độc RAT để thực hiện hành vi trái phép

Cảnh báo chiến dịch tấn công sử dụng mã độc RAT để thực hiện hành vi trái phép24/06/2024

Cảnh báo an toàn thông tin Tuần 47/2024

Cảnh báo an toàn thông tin Tuần 47/202429/11/2024

BÁO CÁO PHÂN TÍCH VỀ RANSOMWARE LOCKBIT 3.0

BÁO CÁO PHÂN TÍCH VỀ RANSOMWARE LOCKBIT 3.016/04/2024

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 01/2025

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 01/202516/01/2025

Cảnh báo về lỗ hổng an toàn thông tin trong sản phẩm của Oracle WebLogic Server

Cảnh báo về lỗ hổng an toàn thông tin trong sản phẩm của Oracle WebLogic Server06/11/2024

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 01/2024

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 01/202418/01/2024

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 12/2023

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 12/202325/12/2023

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 06/2024

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 06/202417/06/2024

Cảnh báo an toàn thông tin Tuần 18/2024

Cảnh báo an toàn thông tin Tuần 18/202411/05/2024

Cảnh báo an toàn thông tin Tuần 50/2024

Cảnh báo an toàn thông tin Tuần 50/202419/12/2024

Cảnh báo an toàn thông tin Tuần 37/2024

Cảnh báo an toàn thông tin Tuần 37/202418/09/2024

Cảnh báo an toàn thông tin Tuần 14/2024

Cảnh báo an toàn thông tin Tuần 14/202416/04/2024

Cảnh báo chiến dịch tấn công có chủ đích của nhóm APT Earth Estries

Cảnh báo chiến dịch tấn công có chủ đích của nhóm APT Earth Estries22/11/2024

Báo cáo kỹ thuật ATTT tháng 11/2023

Báo cáo kỹ thuật ATTT tháng 11/202319/12/2023

Báo cáo ATTT mạng Việt Nam Tháng 5/2024

Báo cáo ATTT mạng Việt Nam Tháng 5/202411/06/2024

Báo cáo ATTT mạng Việt Nam Tháng 4/2024

Báo cáo ATTT mạng Việt Nam Tháng 4/202409/05/2024

Báo cáo ATTT mạng Việt Nam Tháng 11/2024

Báo cáo ATTT mạng Việt Nam Tháng 11/202417/12/2024

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 09/2024

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 09/202413/09/2024

05/01/2024

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 03/2024

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 03/202416/04/2024

Báo cáo kỹ thuật ATTT tháng 11

Báo cáo kỹ thuật ATTT tháng 1114/12/2022

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 03/2023

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 03/202320/03/2023

Cảnh báo an toàn thông tin Tuần 23/2024

Cảnh báo an toàn thông tin Tuần 23/202410/06/2024

Báo cáo ATTT mạng Việt Nam Tháng 8/2024

Báo cáo ATTT mạng Việt Nam Tháng 8/202413/09/2024

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 12/2024

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 12/202417/12/2024

Cảnh báo an toàn thông tin Tuần 17/2024

Cảnh báo an toàn thông tin Tuần 17/202403/05/2024

03/01/2024

25/12/2023

Báo cáo kỹ thuật ATTT tháng 09/2023

Báo cáo kỹ thuật ATTT tháng 09/202317/10/2023

30/10/2023

17/10/2023

Phát hiện lỗ hổng bảo mật ảnh hưởng trên phần mềm PAN-OS trong gateway GlobalProtect

Phát hiện lỗ hổng bảo mật ảnh hưởng trên phần mềm PAN-OS trong gateway GlobalProtect13/04/2024

Cảnh báo an toàn thông tin Tuần 36/2024

Cảnh báo an toàn thông tin Tuần 36/202413/09/2024

CẢNH BÁO CHIẾN DỊCH TẤN CÔNG MỚI NHẰM VÀO CÁC THIẾT BỊ MẠNG CISCO

CẢNH BÁO CHIẾN DỊCH TẤN CÔNG MỚI NHẰM VÀO CÁC THIẾT BỊ MẠNG CISCO02/05/2024

Cảnh báo an toàn thông tin tuần 30/2023

Cảnh báo an toàn thông tin tuần 30/202307/08/2023

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 10/2023

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 10/202325/10/2023

Cảnh báo nhóm APT "Mustang Panda" thực hiện chiến dịch tấn công nhằm vào Việt Nam

Cảnh báo nhóm APT "Mustang Panda" thực hiện chiến dịch tấn công nhằm vào Việt Nam17/06/2024

Cảnh báo an toàn thông tin Tuần 35/2024

Cảnh báo an toàn thông tin Tuần 35/202406/09/2024

Cảnh báo an toàn thông tin Tuần 22/2024

Cảnh báo an toàn thông tin Tuần 22/202404/06/2024

Cảnh báo an toàn thông tin Tuần 48/2024

Cảnh báo an toàn thông tin Tuần 48/202404/12/2024

Cảnh báo an toàn thông tin Tuần 42/2024

Cảnh báo an toàn thông tin Tuần 42/202425/10/2024

01/12/2023

Cảnh báo an toàn thông tin tuần 39/2023

Cảnh báo an toàn thông tin tuần 39/202305/10/2023

Báo cáo kỹ thuật ATTT tháng 06/2023

Báo cáo kỹ thuật ATTT tháng 06/202321/07/2023

18/12/2023

Cảnh báo an toàn thông tin tuần 25/2023

Cảnh báo an toàn thông tin tuần 25/202304/07/2023

Báo cáo kỹ thuật ATTT tháng 10/2023

Báo cáo kỹ thuật ATTT tháng 10/202323/11/2023

Cảnh báo an toàn thông tin Tuần 43/2024

Cảnh báo an toàn thông tin Tuần 43/202431/10/2024

Cảnh báo lỗ hổng Zero-day trong VPN đang bị khai thác trên các sản phẩm của Check Point

Cảnh báo lỗ hổng Zero-day trong VPN đang bị khai thác trên các sản phẩm của Check Point31/05/2024

Cảnh báo an toàn thông tin Tuần 41/2024

Cảnh báo an toàn thông tin Tuần 41/202416/10/2024

Cảnh báo an toàn thông tin tuần 18/2023

Cảnh báo an toàn thông tin tuần 18/202311/05/2023

Cảnh báo an toàn thông tin tuần 13/2023

Cảnh báo an toàn thông tin tuần 13/202307/04/2023

Cảnh báo an toàn thông tin tuần 29/2023

Cảnh báo an toàn thông tin tuần 29/202327/07/2023

Cảnh báo an toàn thông tin tuần 02/2023

Cảnh báo an toàn thông tin tuần 02/202318/01/2023

04/09/2024

Danh sách sản phẩm phòng chống mã độc có khả năng kết nối chia sẻ dữ liệu

Danh sách sản phẩm phòng chống mã độc có khả năng kết nối chia sẻ dữ liệu06/01/2023

Cảnh báo an toàn thông tin Tuần 13/2024

Cảnh báo an toàn thông tin Tuần 13/202408/04/2024

Báo cáo ATTT mạng Việt Nam Tháng 9/2024

Báo cáo ATTT mạng Việt Nam Tháng 9/202414/10/2024

Cảnh báo chiến dịch tấn công mạng có chủ đích nhằm tới Việt Nam

Cảnh báo chiến dịch tấn công mạng có chủ đích nhằm tới Việt Nam04/09/2024

23/11/2023

Cảnh báo an toàn thông tin Tuần 12/2024

Cảnh báo an toàn thông tin Tuần 12/202402/04/2024

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 01/2023

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 01/202316/01/2023

Cảnh báo an toàn thông tin tuần 32/2023

Cảnh báo an toàn thông tin tuần 32/202321/08/2023

Cảnh báo an toàn thông tin tuần 48/2023

Cảnh báo an toàn thông tin tuần 48/202308/12/2023

Cảnh báo an toàn thông tin tuần 28/2023

Cảnh báo an toàn thông tin tuần 28/202321/07/2023

Cảnh báo an toàn thông tin tuần 24/2023

Cảnh báo an toàn thông tin tuần 24/202323/06/2023

Cảnh báo an toàn thông tin tuần 17/2023

Cảnh báo an toàn thông tin tuần 17/202304/05/2023

Cảnh báo an toàn thông tin tuần 12/2023

Cảnh báo an toàn thông tin tuần 12/202303/04/2023

Báo cáo kỹ thuật ATTT tháng 09

Báo cáo kỹ thuật ATTT tháng 0918/10/2022

Cảnh báo an toàn thông tin tuần 49

Cảnh báo an toàn thông tin tuần 4914/12/2022

Cảnh báo lỗ hổng bảo mật ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 10/2022

Cảnh báo lỗ hổng bảo mật ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 10/202213/10/2022

Cảnh báo an toàn thông tin Tuần 11/2024

Cảnh báo an toàn thông tin Tuần 11/202426/03/2024

Cảnh báo an toàn thông tin tuần 11/2023

Cảnh báo an toàn thông tin tuần 11/202323/03/2023

Cảnh báo an toàn thông tin tuần 10/2023

Cảnh báo an toàn thông tin tuần 10/202317/03/2023

Cảnh báo an toàn thông tin tuần 01/2023

Cảnh báo an toàn thông tin tuần 01/202312/01/2023

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 10/2024

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 10/202414/10/2024

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 08/2023

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 08/202325/08/2023

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 06/2023

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 06/202323/06/2023

Cảnh báo an toàn thông tin tuần 48

Cảnh báo an toàn thông tin tuần 4807/12/2022

Cảnh báo lỗ hổng bảo mật ảnh hưởng nghiêm trọng trong FortiOS và FortiProxy

Cảnh báo lỗ hổng bảo mật ảnh hưởng nghiêm trọng trong FortiOS và FortiProxy13/10/2022

Cảnh báo lỗ hổng bảo mật ảnh hưởng mức Cao và Nghiêm trọng trong các sản phẩm Microsoft công bố tháng 9/2022

Cảnh báo lỗ hổng bảo mật ảnh hưởng mức Cao và Nghiêm trọng trong các sản phẩm Microsoft công bố tháng 9/202223/09/2022

Cảnh báo an toàn thông tin Tuần 27/2024

Cảnh báo an toàn thông tin Tuần 27/202409/07/2024

Cảnh báo an toàn thông tin Tuần 10/2024

Cảnh báo an toàn thông tin Tuần 10/202420/03/2024

Báo cáo ATTT mạng Việt Nam Tháng 6/2024

Báo cáo ATTT mạng Việt Nam Tháng 6/202417/07/2024

Cảnh báo an toàn thông tin tuần 09/2023

Cảnh báo an toàn thông tin tuần 09/202310/03/2023

Cảnh báo an toàn thông tin tuần 38/2023

Cảnh báo an toàn thông tin tuần 38/202329/09/2023

Cảnh báo lỗ hổng bảo mật zero-day ảnh hưởng nghiêm trọng đến Microsoft Exchange

Cảnh báo lỗ hổng bảo mật zero-day ảnh hưởng nghiêm trọng đến Microsoft Exchange30/09/2022

Báo cáo kỹ thuật ATTT tháng 08

Báo cáo kỹ thuật ATTT tháng 0812/09/2022

Cảnh báo an toàn thông tin tuần 47

Cảnh báo an toàn thông tin tuần 4701/12/2022

Cảnh báo an toàn thông tin Tuần 28/2024

Cảnh báo an toàn thông tin Tuần 28/202415/07/2024

Cảnh báo an toàn thông tin tuần 08/2023

Cảnh báo an toàn thông tin tuần 08/202302/03/2023

Cảnh báo an toàn thông tin Tuần 26/2024

Cảnh báo an toàn thông tin Tuần 26/202401/07/2024

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 09/2023

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 09/202322/09/2023

Báo cáo kỹ thuật ATTT tháng 12

Báo cáo kỹ thuật ATTT tháng 1211/01/2023

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 07/2023

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 07/202321/07/2023

Cảnh báo an toàn thông tin tuần 40

Cảnh báo an toàn thông tin tuần 4012/10/2022

Cảnh báo lỗ hổng bảo mật Cao trong các sản phẩm Microsoft công bố tháng 8/2022

Cảnh báo lỗ hổng bảo mật Cao trong các sản phẩm Microsoft công bố tháng 8/202211/08/2022

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 07/2024

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 07/202412/07/2024

Cảnh báo về chiến dịch tấn công có chủ đích vào các hệ thống quan trọng

Cảnh báo về chiến dịch tấn công có chủ đích vào các hệ thống quan trọng03/10/2024

Báo cáo kỹ thuật ATTT tháng 08/2023

Báo cáo kỹ thuật ATTT tháng 08/202322/09/2023

Cảnh báo an toàn thông tin tuần 07/2023

Cảnh báo an toàn thông tin tuần 07/202324/02/2023

Cảnh báo an toàn thông tin tuần 23/2023

Cảnh báo an toàn thông tin tuần 23/202316/06/2023

Báo cáo kỹ thuật ATTT tháng 07

Báo cáo kỹ thuật ATTT tháng 0711/08/2022

Cảnh báo lỗ hổng bảo mật Cao trong các sản phẩm Microsoft công bố tháng 7/2022

Cảnh báo lỗ hổng bảo mật Cao trong các sản phẩm Microsoft công bố tháng 7/202215/07/2022

Cảnh báo an toàn thông tin Tuần 39/2024

Cảnh báo an toàn thông tin Tuần 39/202402/10/2024

Cảnh báo an toàn thông tin tuần 22/2023

Cảnh báo an toàn thông tin tuần 22/202309/06/2023

Cảnh báo an toàn thông tin Tuần 34/2024

Cảnh báo an toàn thông tin Tuần 34/202428/08/2024

Cảnh báo an toàn thông tin tuần 20/2023

Cảnh báo an toàn thông tin tuần 20/202325/05/2023

Cảnh báo an toàn thông tin tuần 16/2023

Cảnh báo an toàn thông tin tuần 16/202328/04/2023

Cảnh báo an toàn thông tin Tuần 09/2024

Cảnh báo an toàn thông tin Tuần 09/202411/03/2024

Báo cáo kỹ thuật ATTT tháng 02/2024

Báo cáo kỹ thuật ATTT tháng 02/202411/03/2024

Báo cáo kỹ thuật ATTT tháng 06

Báo cáo kỹ thuật ATTT tháng 0614/07/2022

Rà soát, ngăn chặn nguy cơ tấn công APT

Rà soát, ngăn chặn nguy cơ tấn công APT28/06/2022

Cảnh báo an toàn thông tin tuần 28

Cảnh báo an toàn thông tin tuần 2821/07/2022

Cảnh báo lỗ hổng bảo mật Cao và Nghiêm trọng trong các sản phẩm Microsoft công bố tháng 06/2022

Cảnh báo lỗ hổng bảo mật Cao và Nghiêm trọng trong các sản phẩm Microsoft công bố tháng 06/202216/06/2022

Cảnh báo an toàn thông tin Tuần 15/2024

Cảnh báo an toàn thông tin Tuần 15/202422/04/2024

Cảnh báo an toàn thông tin Tuần 08/2024

Cảnh báo an toàn thông tin Tuần 08/202429/02/2024

21/09/2023

Cảnh báo an toàn thông tin tuần 21/2023

Cảnh báo an toàn thông tin tuần 21/202302/06/2023

Cảnh báo an toàn thông tin tuần 19/2023

Cảnh báo an toàn thông tin tuần 19/202319/05/2023

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 04/2023

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 04/202320/04/2023

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 11/2023

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 11/202323/11/2023

Cảnh báo an toàn thông tin tuần 15/2023

Cảnh báo an toàn thông tin tuần 15/202321/04/2023

Cảnh báo an toàn thông tin tuần 06/2023

Cảnh báo an toàn thông tin tuần 06/202324/02/2023

Cảnh báo an toàn thông tin tuần 27

Cảnh báo an toàn thông tin tuần 2714/07/2022

Cảnh báo an toàn thông tin tuần 46

Cảnh báo an toàn thông tin tuần 4623/11/2022

Nguy cơ tấn công mạng qua lỗ hổng Follina trong Microsoft Support Diagnostic Tool

Nguy cơ tấn công mạng qua lỗ hổng Follina trong Microsoft Support Diagnostic Tool01/06/2022

Cảnh báo an toàn thông tin tuần 21

Cảnh báo an toàn thông tin tuần 2102/06/2022

Báo cáo ATTT mạng Việt Nam Tháng 3/2024

Báo cáo ATTT mạng Việt Nam Tháng 3/202419/04/2024

Cảnh báo an toàn thông tin Tuần 38/2024

Cảnh báo an toàn thông tin Tuần 38/202427/09/2024

19/10/2023

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 02/2023

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 02/202320/02/2023

14/09/2023

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 05/2023

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 05/202318/05/2023

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 08/2024

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 08/202423/08/2024

Báo cáo kỹ thuật ATTT tháng 01/2024

Báo cáo kỹ thuật ATTT tháng 01/202428/02/2024

Cảnh báo an toàn thông tin tuần 26

Cảnh báo an toàn thông tin tuần 2607/07/2022

Cảnh báo an toàn thông tin tuần 45

Cảnh báo an toàn thông tin tuần 4516/11/2022

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 02/2025

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 02/202518/02/2025

Danh sách nền tảng dịch vụ SOC đáp ứng yêu cầu kết nối, chia sẻ thông tin

Danh sách nền tảng dịch vụ SOC đáp ứng yêu cầu kết nối, chia sẻ thông tin17/10/2023

Báo cáo ATTT mạng Việt Nam Tháng 10/2024

Báo cáo ATTT mạng Việt Nam Tháng 10/202422/11/2024

Cảnh báo an toàn thông tin tuần 35/2023

Cảnh báo an toàn thông tin tuần 35/202308/09/2023

Cảnh báo lỗ hổng bảo mật ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 11/2022

Cảnh báo lỗ hổng bảo mật ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 11/202211/11/2022

Cảnh báo lỗ hổng bảo mật Cao và Nghiêm trọng trong các sản phẩm Microsoft công bố tháng 05/2022

Cảnh báo lỗ hổng bảo mật Cao và Nghiêm trọng trong các sản phẩm Microsoft công bố tháng 05/202216/05/2022

Cảnh báo an toàn thông tin tuần 18

Cảnh báo an toàn thông tin tuần 1813/05/2022

Cảnh báo an toàn thông tin Tuần 46/2024

Cảnh báo an toàn thông tin Tuần 46/202421/11/2024

Cảnh báo an toàn thông tin tuần 25

Cảnh báo an toàn thông tin tuần 2530/06/2022

Cảnh báo an toàn thông tin Tuần 21/2024

Cảnh báo an toàn thông tin Tuần 21/202427/05/2024

Cảnh báo an toàn thông tin tuần 34/2023

Cảnh báo an toàn thông tin tuần 34/202305/09/2023

Báo cáo kỹ thuật ATTT tháng 07/2023

Báo cáo kỹ thuật ATTT tháng 07/202325/08/2023

Cảnh báo an toàn thông tin tuần 17

Cảnh báo an toàn thông tin tuần 1706/05/2022

Cảnh báo an toàn thông tin tuần 13

Cảnh báo an toàn thông tin tuần 1307/04/2022

Cảnh báo an toàn thông tin tuần 09

Cảnh báo an toàn thông tin tuần 0909/03/2022

Cảnh báo an toàn thông tin Tuần 16/2024

Cảnh báo an toàn thông tin Tuần 16/202427/04/2024

Cảnh báo an toàn thông tin tuần 24

Cảnh báo an toàn thông tin tuần 2423/06/2022

Cảnh báo an toàn thông tin tuần 20

Cảnh báo an toàn thông tin tuần 2026/05/2022

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 11/2024

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 11/202415/11/2024

Cảnh báo lỗ hổng bảo mật Nghiêm trọng trong sản phẩm BIG-IP

Cảnh báo lỗ hổng bảo mật Nghiêm trọng trong sản phẩm BIG-IP06/05/2022

Cảnh báo an toàn thông tin tuần 19

Cảnh báo an toàn thông tin tuần 1918/05/2022

Báo cáo kỹ thuật ATTT tháng 10

Báo cáo kỹ thuật ATTT tháng 1009/11/2022

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 05/2024

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 05/202421/05/2024

Cảnh báo an toàn thông tin tuần 33/2023

Cảnh báo an toàn thông tin tuần 33/202325/08/2023

Cảnh báo an toàn thông tin tuần 23

Cảnh báo an toàn thông tin tuần 2316/06/2022

Cảnh báo các công cụ tấn công APT nhằm vào các thiết bị, hệ thống ICS/SCADA

Cảnh báo các công cụ tấn công APT nhằm vào các thiết bị, hệ thống ICS/SCADA21/04/2022

Cảnh báo an toàn thông tin tuần 15

Cảnh báo an toàn thông tin tuần 1521/04/2022

Cảnh báo mã độc trojan Redline Stealer ảnh hưởng trên các hệ thống thông tin

Cảnh báo mã độc trojan Redline Stealer ảnh hưởng trên các hệ thống thông tin25/04/2024

Cảnh báo an toàn thông tin tuần 16

Cảnh báo an toàn thông tin tuần 1629/04/2022

Lỗ hổng bảo mật có mức ảnh hưởng Cao trong các sản phẩm Microsoft công bố tháng 03/2022

Lỗ hổng bảo mật có mức ảnh hưởng Cao trong các sản phẩm Microsoft công bố tháng 03/202210/03/2022

Cảnh báo an toàn thông tin Tuần 33/2024

Cảnh báo an toàn thông tin Tuần 33/202419/08/2024

Cảnh báo an toàn thông tin tuần 05/2023

Cảnh báo an toàn thông tin tuần 05/202308/02/2023

Cảnh báo an toàn thông tin tuần 52

Cảnh báo an toàn thông tin tuần 5205/01/2023

Cảnh báo an toàn thông tin tuần 22

Cảnh báo an toàn thông tin tuần 2210/06/2022

Lỗ hổng bảo mật CVE-2021-4034 trong Polkit pkexec ảnh hưởng nghiêm trọng đến hệ điều hành Linux

Lỗ hổng bảo mật CVE-2021-4034 trong Polkit pkexec ảnh hưởng nghiêm trọng đến hệ điều hành Linux17/02/2022

Cảnh báo về lỗ hổng bảo mật Log4Shell

Cảnh báo về lỗ hổng bảo mật Log4Shell17/02/2022

Cảnh báo an toàn thông tin tuần 11

Cảnh báo an toàn thông tin tuần 1124/03/2022

Cảnh báo an toàn thông tin tuần 10

Cảnh báo an toàn thông tin tuần 1017/03/2022

Cảnh báo an toàn thông tin Tuần 32/2024

Cảnh báo an toàn thông tin Tuần 32/202412/08/2024

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 02/2024

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 02/202424/02/2024

Cảnh báo an toàn thông tin Tuần 07/2024

Cảnh báo an toàn thông tin Tuần 07/202424/02/2024

Cảnh báo an toàn thông tin tuần 04/2023

Cảnh báo an toàn thông tin tuần 04/202303/02/2023

Cảnh báo an toàn thông tin tuần 51

Cảnh báo an toàn thông tin tuần 5129/12/2022

Cảnh báo an toàn thông tin Tuần 06/2024

Cảnh báo an toàn thông tin Tuần 06/202424/02/2024

Cảnh báo lỗ hổng bảo mật Nghiêm trọng mới trong sản phẩm Vmware.

Cảnh báo lỗ hổng bảo mật Nghiêm trọng mới trong sản phẩm Vmware.07/04/2022

Cảnh báo an toàn thông tin tuần 08

Cảnh báo an toàn thông tin tuần 0803/03/2022

Cảnh báo an toàn thông tin tuần 44

Cảnh báo an toàn thông tin tuần 4409/11/2022

Cảnh báo nguy cơ tấn công vào hệ thống thông tin thông qua lỗ hổng bảo mật CVE-2022-29464

Cảnh báo nguy cơ tấn công vào hệ thống thông tin thông qua lỗ hổng bảo mật CVE-2022-2946419/04/2022

Báo cáo ATTT mạng Việt Nam Tháng 01/2025

Báo cáo ATTT mạng Việt Nam Tháng 01/202518/02/2025

Báo cáo ATTT mạng Việt Nam Tháng 7/2024

Báo cáo ATTT mạng Việt Nam Tháng 7/202412/08/2024

Cảnh báo an toàn thông tin Tuần 05/2024

Cảnh báo an toàn thông tin Tuần 05/202407/02/2024

Cảnh báo an toàn thông tin Tuần 20/2024

Cảnh báo an toàn thông tin Tuần 20/202421/05/2024

18/11/2023

Cảnh báo lỗ hổng mới có mã khai thác

Cảnh báo lỗ hổng mới có mã khai thác18/04/2022

Cảnh báo an toàn thông tin tuần 03/2023

Cảnh báo an toàn thông tin tuần 03/202331/01/2023

Cảnh báo an toàn thông tin tuần 50

Cảnh báo an toàn thông tin tuần 5022/12/2022

Cảnh báo lỗ hổng bảo mật Spring4Shell

Cảnh báo lỗ hổng bảo mật Spring4Shell01/04/2022

Cảnh báo an toàn thông tin tuần 43

Cảnh báo an toàn thông tin tuần 4302/11/2022

Cảnh báo an toàn thông tin Tuần 03/2024

Cảnh báo an toàn thông tin Tuần 03/202425/01/2024

Cảnh báo an toàn thông tin tuần 12

Cảnh báo an toàn thông tin tuần 1201/04/2022

Cảnh báo an toàn thông tin Tuần 05/2025

Cảnh báo an toàn thông tin Tuần 05/202511/02/2025

Cảnh báo chiến dịch tấn công của nhóm APT “MirrorFace”

Cảnh báo chiến dịch tấn công của nhóm APT “MirrorFace”12/08/2024

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 12/2022

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 12/202220/12/2022

10/11/2023

Cảnh báo an toàn thông tin Tuần 04/2024

Cảnh báo an toàn thông tin Tuần 04/202405/02/2024

Cảnh báo an toàn thông tin Tuần 02/2024

Cảnh báo an toàn thông tin Tuần 02/202418/01/2024

Cảnh báo an toàn thông tin tuần 27/2023

Cảnh báo an toàn thông tin tuần 27/202314/07/2023

Cảnh báo an toàn thông tin tuần 14/2023

Cảnh báo an toàn thông tin tuần 14/202317/04/2023

Cảnh báo an toàn thông tin tuần 07

Cảnh báo an toàn thông tin tuần 0725/02/2022

Cảnh báo an toàn thông tin tuần 42

Cảnh báo an toàn thông tin tuần 4226/10/2022

Cảnh báo an toàn thông tin tuần 14

Cảnh báo an toàn thông tin tuần 1414/04/2022

Cảnh báo an toàn thông tin Tuần 30/2024

Cảnh báo an toàn thông tin Tuần 30/202429/07/2024

Cảnh báo lỗ hổng bảo mật Cao và Nghiêm trọng trong các sản phẩm Microsoft công bố tháng 04/2022

Cảnh báo lỗ hổng bảo mật Cao và Nghiêm trọng trong các sản phẩm Microsoft công bố tháng 04/202213/04/2022

Cảnh báo an toàn thông tin Tuần 01/2025

Cảnh báo an toàn thông tin Tuần 01/202509/01/2025

Cảnh báo an toàn thông tin Tuần 45/2024

Cảnh báo an toàn thông tin Tuần 45/202415/11/2024

Cảnh báo an toàn thông tin Tuần 31/2024

Cảnh báo an toàn thông tin Tuần 31/202406/08/2024

Cảnh báo an toàn thông tin Tuần 29/2024

Cảnh báo an toàn thông tin Tuần 29/202424/07/2024

Cảnh báo an toàn thông tin Tuần 25/2024

Cảnh báo an toàn thông tin Tuần 25/202424/06/2024

03/11/2023

Cảnh báo an toàn thông tin Tuần 24/2024

Cảnh báo an toàn thông tin Tuần 24/202417/06/2024

Cảnh báo an toàn thông tin Tuần 19/2024

Cảnh báo an toàn thông tin Tuần 19/202420/05/2024

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 04/2024

Lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 04/202417/04/2024

Cảnh báo an toàn thông tin tuần 26/2023

Cảnh báo an toàn thông tin tuần 26/202313/07/2023

Báo cáo kỹ thuật ATTT tháng 12/2023

Báo cáo kỹ thuật ATTT tháng 12/202329/01/2024

Cảnh báo an toàn thông tin tuần 41

Cảnh báo an toàn thông tin tuần 4119/10/2022

Cảnh báo an toàn thông tin Tuần 01/2024

Cảnh báo an toàn thông tin Tuần 01/202415/01/2024

Lỗ hổng bảo mật ảnh hưởng mức cao và nghiêm trọng trong các sản phẩm Microsoft tháng 2/2022

Lỗ hổng bảo mật ảnh hưởng mức cao và nghiêm trọng trong các sản phẩm Microsoft tháng 2/202217/02/2022

Lỗ hổng bảo mật ảnh hưởng mức cao và nghiêm trọng trong các sản phẩm Microsoft tháng 1/2022

Lỗ hổng bảo mật ảnh hưởng mức cao và nghiêm trọng trong các sản phẩm Microsoft tháng 1/202217/02/2022

Cảnh báo an toàn thông tin tuần 31/2023

Cảnh báo an toàn thông tin tuần 31/202315/08/2023

Cảnh báo an toàn thông tin tuần 29

Cảnh báo an toàn thông tin tuần 2929/07/2022